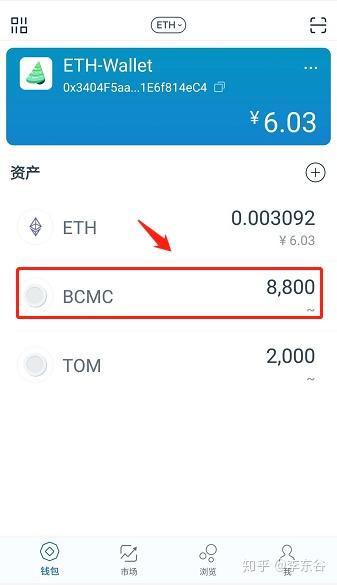

第一個是Token錢包,使用TokenPocket錢包掃碼第二個是火幣錢包第三個是IM錢包,這個盜U手段比較高明,首先通過IM錢包漏洞,生成假的USDT,然后把假的USDT轉到你的錢包這個時候騙子會告訴你轉多了,叫你退回來多少U,然后發個收款二維碼你轉賬的時候,會跳出來需要授權,如果授權成功,便可以獲得的。

這個最熱的當然是比特幣了,除了比特幣還有\x0d\x0a1Litecoin萊特幣\x0d\x0a與比特幣相近,萊特幣也是以加密數字貨幣,最近價格急劇攀升它是一種P2P的開源數字貨幣,算得上是比特幣的一個分支但是,萊特幣雖然基于比特幣協議,但是并不要求極高的計算能力,使用普通電腦也可進行挖掘。

1第一時間封鎖賬號如發現賬號被盜,請第一時間聯系客服進行賬戶封鎖,避免攻擊者繼續利用被盜取的stoken進行惡意操作2及時更換stoken在封鎖賬號后,我們應該立即更換stoken密鑰,以保護自己的賬戶信息不被盜取3修復漏洞如果被盜取的stoken是因為網站存在漏洞而被攻擊者利用,我們應該及時上報。

Token失效是指用于訪問受保護資源或服務的驗證令牌不再有效這種令牌通常在用戶登錄或身份驗證后生成,用于后續請求中的身份驗證,避免每次都需要重新驗證然而,一旦Token失效,用戶將無法使用它來獲取訪問權限,通常需要重新進行身份驗證Token失效的原因可能有幾個首先,Token可能已經過期每個Token都有。

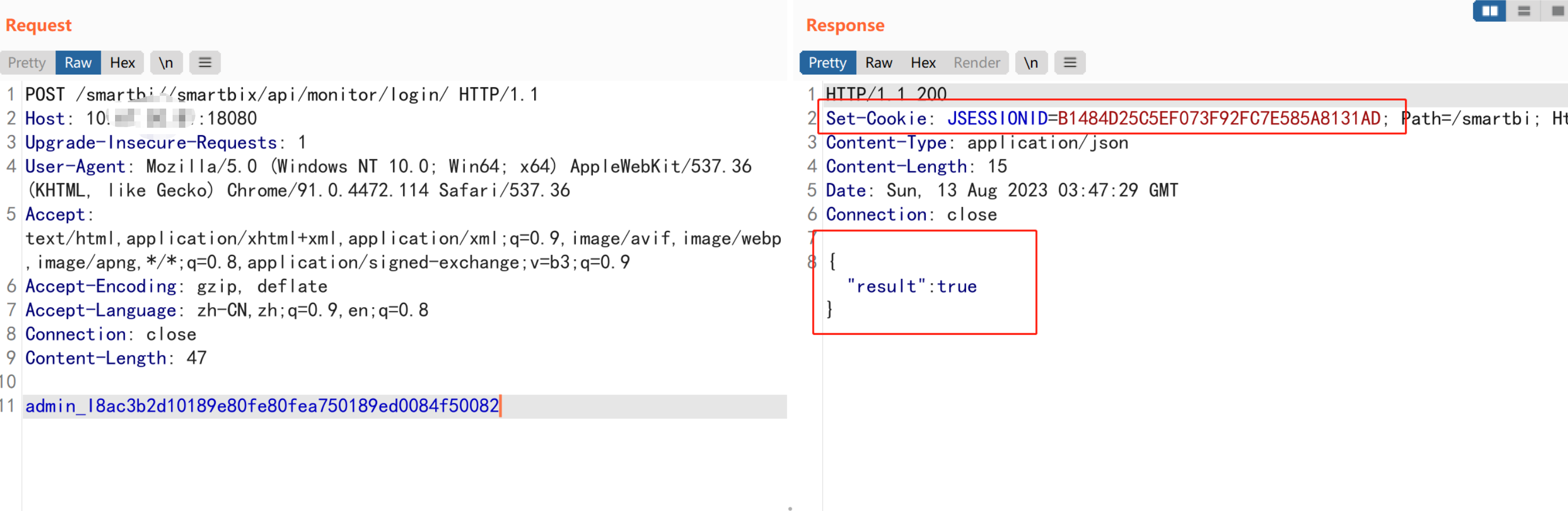

2023年8月8日,Smartbi官方修復了一處權限繞過漏洞,這是在特定場景下設置Token回調地址的漏洞的繞過未經授權的攻擊者能夠通過該漏洞獲取管理員token,完全接管管理員權限研究補丁并進行分析后,發現此次漏洞與smartbixapimonitorsetAddress接口相關該接口允許未授權設置SERVICE_ADDRESS和ENGINE_。

答案在于錢包的授權機制騙子通過利用以太坊合約的漏洞,實現了遠程轉賬付款,從而達到了控制用戶錢包的目的哪些錢包容易受到此類攻擊首先,Token錢包中的TokenPocket便是高風險對象通過掃描此類錢包二維碼進行轉賬,騙子能夠輕易地操控并盜取你的usdt。

E13EE分析發現,黑客首先通過閃電貸籌集了2,753,399 USDT Token,隨后將其兌換為130,000 USDT Token和27,264 OKC Token利用PancakeSwapv2的AMM模型,黑客在交易池中導致OKC數量減少,從而拉高了OKC Token的價格,從1 OKC = 03 USDT提升至。

發表評論

還沒有評論,來說兩句吧...